贵州电网有限责任公司兴义供电局,贵州兴义 562400

摘要:在计算机网络日益普及的的今天,网络安全问题日益严重,为了保证电力监控系统OCS业务系统安全性,在OCS系统的边界部署了各个种类的安全设备。主要有入侵防御装置(IPS)、WEB应用防火墙(WAF)、边界防火墙,那么如何使这些安全设备起到最大的作用,是我们值得研究的课题。

本文简要概括了地级电力监控系统OCS系统防火墙的概述和类型,对防火墙的专业术语做了一定的介绍,阐述了OCS系统中防火墙的基本部署模式,讲述防火墙策略如何在OCS系统的安全防护上起到关键作用以及如何做好防火墙策略维护。

关键词:ocs系统;边界策略;网络安全;时效性

一、电力监控系统硬件防火墙设计

1.1 边界防火墙概述

地级电力监控系统边界硬件防火墙是指把防火墙程序做到芯片里面,由硬件执行这些功能,能减少CPU的负担,使业务路由更加稳定。日常常规巡检对于保证硬件防火墙的安全是非常必要的,根据检查的结果,动态更新策略,保证业务安全的同时,也使2个安全区域之间的数据流向合规;白名单制度也是保障电力监控系统内部网络安全的一道重要屏障,OCS系统作为电力监控系统的核心业务,在不断优化防火墙策略,策略逐渐定置化,保证核心业务的安全。边界防火墙的安全和稳定,直接关系到整个电力系统ocs系统的内部网络安全,实现电力监控系统安全防护的最佳部署模式。

1.2 边界防火墙部署模式

硬件防火墙有两种工作模式:透明模式、路由模式。硬件防火墙的工作模式是通过设置接口的工作模式来实现的。当硬件防火墙工作在透明模式时,需要将接口设置为二层接口;当硬件防火墙工作在路由模式时,需要将接口设置为三层接口。

透明模式主要用于数据流的二层转发,此时硬件防火墙的作用就和交换机一样,对于用户来说是透明的。在透明模式下不需要为硬件防火墙的接口设置 IP 地址。

路由模式是指硬件防火墙可以让工作在不同网段之间的主机以三层路由的方式进行通信。硬件防火墙处于路由工作模式时,硬件防火墙各接口所连接的网络必须处于不同的网段,需要为硬件防火墙的接口设置 IP 地址。

二、OCS系统中防火墙的作用

2.1 电力监控系统边界防火墙部署

电力监控OCS系统业务数据传输涉及安全I区、安全II区、安全III区以及综合数据网(III、IV区),其中I-II区数据同步和III区到综合数据网数据传输都需要部署边界防火墙。I-II区防火墙和III区边界防火墙部署模式均是路由模式,III区边界防火墙上内网地址不能直接被综合数据网地址访问,需要在III区边界防火墙配置NAT策略,将III区内网地址转换为综合数据网地址。按照等保2.0要求,在III区除部署防火墙外还需要部署Web应用防火墙和IPS(入侵防御)装置。

生产控制大区分为I区和II区,I-II区间相互通信需要经过横向防火墙,部署方式为路由模式,如图1

图1 I-II区横向防火墙

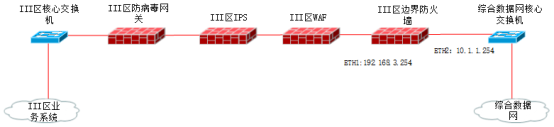

管理信息大区分为III区和IV区,OCS系统IIII区和综合数据网之间相互通信需要经过边界防火墙、web应用防火墙、IPS(入侵防御装置),其中边界防火墙部署方式为路由模式,与web应用防火墙、IPS(入侵防御装置)串联,如图2

图2 III区边界防火墙

2.2 边界防火墙策略

防火墙策略中包含用于包过滤的安全策略和用于网络地址转换的NAT类策略。全策略:防火墙的安全策略有两种:允许和禁止。允许访问是指在防火墙的安全策略中没有被列为允许访问的服务都是被禁止的。意味着需要确定所有可以被提供的服务以及他们的安全特性,开放这些服务,并将所有其他未列入的服务排斥在外,禁止访问。禁止访问是指在防火墙的安全策略中没有被列为禁止访问的服务都是被允许的。配置错误的安全规则不仅会使安全网关形同虚设,甚至有可能妨碍对网络正常功能的使用。

防火墙的策略是自上而下按顺序匹配的。在OCS系统中,所有防火墙的策略按最小化原则开放源地址、目的地址、源端口、目的端口,确保没有放行过宽的地址段和端口,同时在防火墙的最后添加一条默认拒绝所有访问的策略,防止黑客或者不符合入网标准的主机接入内网。

2.3白名单配置及访问控制

访问控制规则描述了防火墙允许或禁止匹配访问控制规则的报文通过。防火墙接收到报文后,将顺序匹配访问控制规则表中所设定规则。一旦寻找到匹配的规则,则按照该策略所规定的操作(允许或丢弃)处理该报文,不再进行区域缺省属性的检查。如果不存在可匹配的访问策略,防火墙将根据目的接口所在区域的缺省属性(允许访问或禁止访问),处理该报文。

在OCS系统所部署的防火墙的策略中配置的IP地址都需要具备时效性,保证策略配置中的IP地址均是在用地址,无多余或已废弃地址,定时更新防火墙策略配置,保证策略中配置的IP地址均是最新和必要的。

2.4如何在护网等大型网络安全保电活动中取得成绩

OCS系统在护网等大型网络安全保电活动中主要的网络攻击方向来自综合数据网和配网安全接入区,在配网安全接入区内通过正反向隔离装置及专用的网络安全加密装置进行通信,无专用防火墙配置。综合数据网和OCS系统通信经过III区边界防火墙、入侵防御装置、WEB应用防火墙、防病毒网关安全设备,如图5

在护网等大型网络安全保电活动中为保证系统能正常运行且能第一时间获取异常访问信息,且最小粒度暴露内网攻击面,需做到一下几点:

① 在III区边界防火墙、III区IPS上保证白名单放行IP的时效性,保证策略配置中的IP地址均是在用地址,无多余或已废弃地址,及时更新设备上的白名单放行IP;

② 确保III防病毒网关、III区IPS、III区WAF的事件库、病毒码为厂家公布的最新版本,防止新型漏洞和攻击方式未被安全设备检测并告警;

③ 在III区边界防火墙、III区IPS的白名单实行人、机、IP绑定,保证设备使用人、设备MAC地址、设备IP固定,方便攻击溯源时能第一时间定位攻击源;

④ 确保III防病毒网关、III区IPS、III区WAF的告警信息的时效性,建立专用的告警展示平台,保证第一时间能查收到设备的告警信息;

三、 总结

本文通过电力监控系统边界防火墙策略优化及部署模式的固化,规范了电力监控系统网络边界防火墙策略的运维流程,保证内部业务系统最小粒度暴露攻击面,最终达到了提高电力监控系统ocs系统在重大保障时期不被攻击的安全。本文方法目前的局限性主要在于仍需运维人员主观进行判断策略是否优化。下一步的边界防火墙工作逐步采用人工智能、辅助决策等方法,进一步提升电力监控系统防火墙策略自动梳理优化能力。