武警警官学院

摘要:图像加密本质上就是对数字图像信息进行隐藏换位的一种方法。本文通过实验模拟仿真分析,比较普通置乱加密算法和Logist混沌序列加密算法,发现原始图像的统计特性经过混沌序列加密后扩散到均匀分布中,降低了原始图像和加密后图像的相关性,增加了破解的难度,提高了图像的保密性。

关键词:图像加密;混沌加密;矩阵置乱

一、引言

随着网络技术的发展,信息传输的安全性越来越引起人们的重视。人们传送私有图像等多媒体信息越来越多,如何安全地传送信息称为一个迫切需要解决的问题。

目前,对于文本等数据的加密技术到了比较成熟的阶段,但文本加密技术却不适用于图像加密。一幅数字图像的数据通常以二维矩阵的形式呈现,因此一维文本加密方法不适合图像加密[1]。对原始图像进行某种变换,变换后的图像与原始图像除了在视觉上存在差别外,还需在数据方面两者之间关联性最小,视觉差别通常有亮度、灰度、或者颜色等图像特性。

二、图像加密算法

2.1基于矩阵置乱加密技术

图像在计算机中表达为一个矩阵,图像中的像素点则是矩阵中的元素,基于矩阵置乱加密技术就是将这些元素打乱所在的位置,以此达到图像加密的目的。通过使用可逆的特定矩阵对原始图像的各个像素点位置进行置换,解密时只需用该可逆矩阵对密文图像做逆运算便可还原出原始图像。

(1)基于Arnold变换

Arbold变换又被称为猫脸变换,在矩阵置乱算法中的Arnold变换有着根本性的地位,在加密运用方面已经达到了成熟的水平。离散化Arnold矩阵对图像中各像素位置做变换,实则是将图像中各个位置的值做移动,以此达到置乱的效果。

(2)基于骑士巡游变换

基于骑士巡游变换是在一个![]() 的格子中,一位骑士从任一初始点,按照国际象棋规则“日”字走动,骑士遍历棋盘上的所有格子。骑士巡游矩阵生成原则,骑士走的路线为马步,每一步两点之间的距离最短,通过骑士巡游矩阵加密原始图像。该变换的加密过程为:将明文数字图像矩阵与骑士巡游矩阵的行和列值对应关联,加密时记录明文图像灰度值的初始位置,移动巡游矩阵中的1位置至2对应的位置,然后移动矩阵中2对应的值至3的位置,以此类推,最后移动

的格子中,一位骑士从任一初始点,按照国际象棋规则“日”字走动,骑士遍历棋盘上的所有格子。骑士巡游矩阵生成原则,骑士走的路线为马步,每一步两点之间的距离最短,通过骑士巡游矩阵加密原始图像。该变换的加密过程为:将明文数字图像矩阵与骑士巡游矩阵的行和列值对应关联,加密时记录明文图像灰度值的初始位置,移动巡游矩阵中的1位置至2对应的位置,然后移动矩阵中2对应的值至3的位置,以此类推,最后移动![]() 位置的值至1的位置。

位置的值至1的位置。

综上所述,不论是哪种矩阵置乱加密算法,虽然都能够很快对图像进行加密,但由于图像在加密过程中没有打乱图像中的相关信息,因此攻击者可以通过各像素点之间的关联性还原图像。这种加密方法只能做到简单的加密,仅仅可以防止偷看,但无法防止有意者的攻击。

2.2基于混沌的图像加密技术

混沌是上个世纪以来重要性可以和想渡轮及量子力学相提并论的发现[2]。随着越来越多的学者将混沌用于图像加密,基于混沌的图像加密技术逐步的走向成熟。Logistic映射是一种既简单又被广泛应用的混沌映射,由于混沌系统的初值具有敏感特性,因此可以提供许多非相关的混沌序列。

本文选取的混沌序列如下:

![]() (1)

(1)

其中![]() 为任意正整数,研究表明,当3.5699456<

为任意正整数,研究表明,当3.5699456< ![]() <=4时,Logistic映射将处于混沌状态,具有初值敏感、表现形式复杂,类噪声的特点。鉴于混淆的伪随机性,通过利用概率统计的方法来研究混沌序列的特性。对初始值x0,该映射是一个非收敛、非周期性且对初始条件较为敏感的映射,Logistic映射方程的这一特性使得Logistic映射能够在图像加密方面进行运用。

<=4时,Logistic映射将处于混沌状态,具有初值敏感、表现形式复杂,类噪声的特点。鉴于混淆的伪随机性,通过利用概率统计的方法来研究混沌序列的特性。对初始值x0,该映射是一个非收敛、非周期性且对初始条件较为敏感的映射,Logistic映射方程的这一特性使得Logistic映射能够在图像加密方面进行运用。

三、仿真实验结果分析

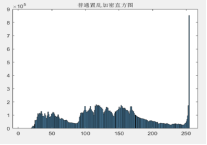

对于一个密码系统来说,安全性是最为重要的,将理论与仿真实验结合,明确加密算法的安全性。通过MATLAB仿真软件对同一张图做算法处理后,统计矩阵置乱加密和混沌加密直方图如下:

对于一个密码系统来说,安全性是最为重要的,将理论与仿真实验结合,明确加密算法的安全性。通过MATLAB仿真软件对同一张图做算法处理后,统计矩阵置乱加密和混沌加密直方图如下:

分析比较明文图像及加密后图像的统计特性,图1是加密前图像的直方图,该图起伏较大,且灰度值分布不均匀,图2是普通置乱加密后的直方图,图2与图1大致相同,这是由于普通置乱加密只改变图像中像素点的位置,并没有打破图像中各个像素点之间的关联性;图3是Logistic混沌加密后的图像直方图,该图灰度值在取值范围内取值概率平均,密文图像空间呈均匀分布,恰恰表明原始图像的统计特性被扩散至加密后图像的均匀分布中,降低明文图像和密文图像之间的关联性,增加了破解的难度,提高了图像的保密效果。

四、结论

相比于数字图像普通置乱加密算法,混沌加密算法有着巨大的优势[3]。主要表现于以下几点:一是混沌加密算法的方法比较多;二是混沌加密算法操作简单,只需要对数字图像进行简单的迭代计算和重构[4],即可实现数字图像的加密;三是混沌加密算法的密钥空间比较大,通过调整算法混沌模型便可以选择多种秘钥;四是混沌加密算法的加密效果好于普通置乱加密效果,经过混沌加密后,原始图像统计特性被打乱扩散到了密文中,降低了明文和密文的相关性,增加了破解的难度,提高了图像的保密效果。

参考文献

[1] 王帅,孙伟,郭一楠等.一种多混沌快速图像加密算法的设计与分 析[J].计算机应用研究 ,2015,32(2):512—51.

[2]李鹏,田东平,张楠.基于混沌序列的数字图像隐藏技术[J]信息安 全与通信保密,2007(6):2

[3]王划,叶建民,昝鹏.基于混沌的图像加密技术综述[J]工业控制计算机,2016(29):80-82

[4] 毛亚芳,基于混沌序列的压缩图像加密算法[D].哈尔滨:哈尔滨工业大学 ,2014